注意!Docker Hub中发现30个恶意镜像

Admin 2021-06-04 群英行业资讯

Unit 42研究人员在Docker Hub中 发现了30个恶意镜像,总下载量超过2000万次,保守估计加密货币挖矿活动获利20万美元。

过去几年里,Unit 42研究人员发现有基于云的加密货币挖矿攻击活动,其中矿工通过Docker Hub中的镜像进行部署。

云平台被用于加密货币挖矿攻击的原因有:

- 云平台中包含有攻击目标的实例,比如CPU、容器、虚拟机等,每个实例被用来挖矿都可以带来巨大的收益。

- 云平台很难监控。矿工可以长期运行而不被发现,而且没有任何检测机制,用户只有在支付云服务使用账单时才可能会发现存在问题。

- 目前的云技术主要是基于容器的,而Docker Hub是默认的容器注册商。因此,攻击者利用Docker Hub来在被入侵的云端部署矿工。

研究人员对Docker Hub上的恶意挖矿镜像进行分析,发现了来自10个不同Docker Hub账户的30个镜像文件,累计下次次数超过2000万次。预计挖矿收益超过20万美元。

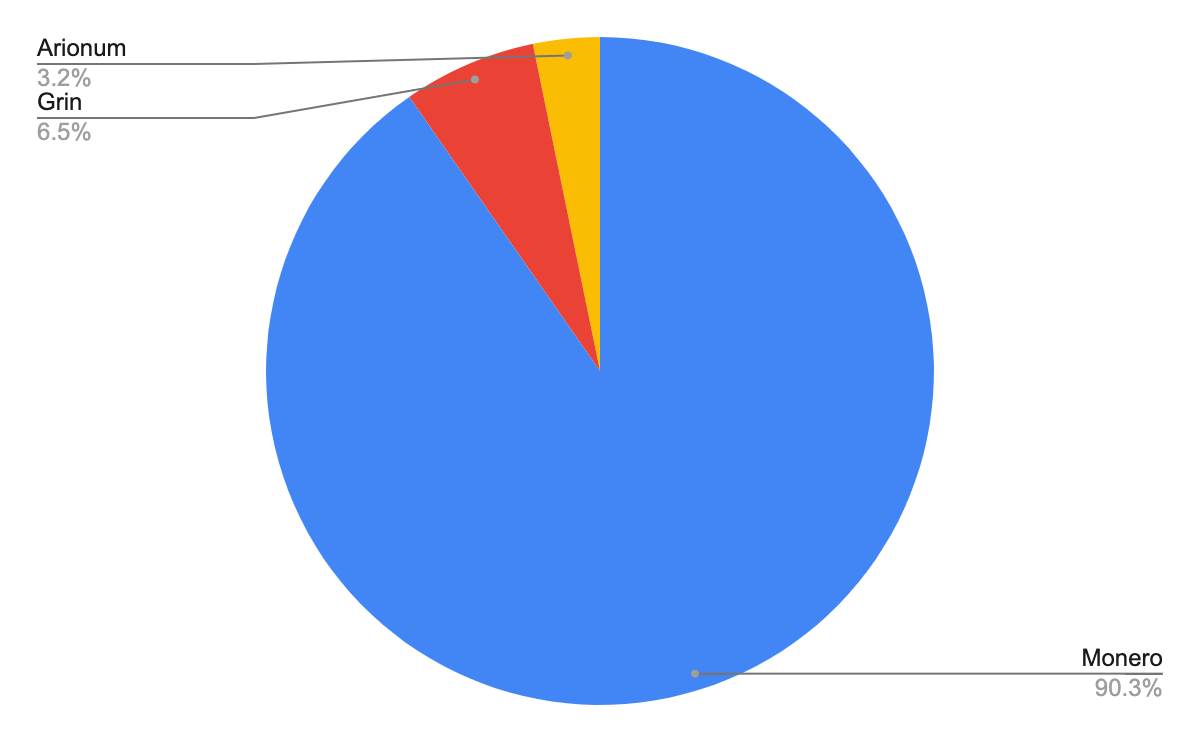

Docker Hub中加密货币挖矿镜像中的加密货币分布如下所示:

其中门罗币占比90.3%,Grin占比6.5%,Arionum占比3.2%。

门罗币是部署最多的加密货币挖矿机,攻击者首选门罗币的原因有:

- 门罗币提供了最大的匿名性。门罗币的交易是隐藏的,门罗币的匿名和隐私性使得攻击者的非法活动被隐藏。因此,很难追踪其资金的流向。

- ·门罗币挖矿算法倾向于CPU挖矿。与其他加密货币挖矿算法需要ASIC或GPU进行挖矿不同的是,门罗币挖矿算法倾向于CPU挖矿。而所有的计算机都有CPU,因此矿工可以在任意一台机器上部署和运行。

- 门罗币是一款主流的加密数字货币。其交易量已经达到每天1亿美元,因此攻击者挖矿所得的门罗币可以很快出手。

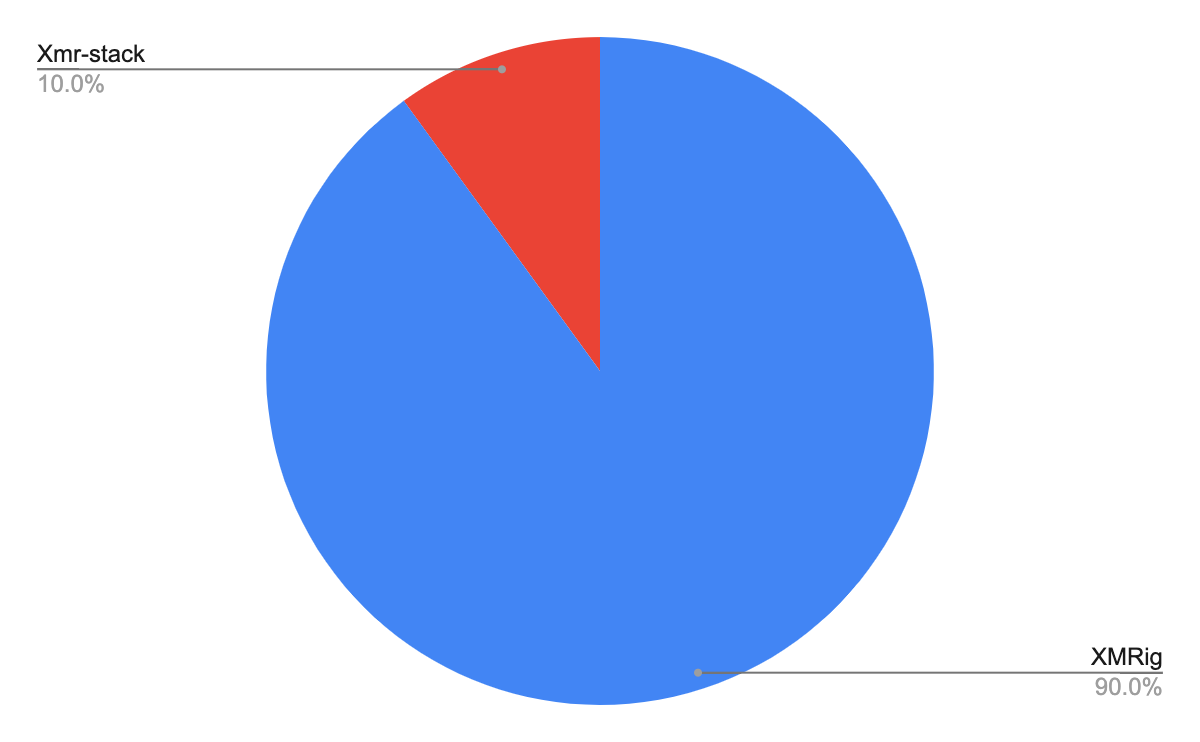

在进行门罗币挖矿的攻击活动中,攻击者使用最多的XMRig。由于XMRig非常高效率、且容易使用、而且是开源的。因此攻击者可以修改其代码。

研究发现有90%的攻击活动中使用XMRig,剩余10%使用Xmr-stack。

容器注册商允许用户升级其镜像,并在这一过程中上传一个新的标签tag到注册商处。Tag是一种对同一镜像的不同版本进行标记的方法。研究人员在分析镜像的tag时发现,一些镜像对不同的CPU架构或操作系统有不同的tag。攻击者这样做的目的可能是适配不同操作系统和CPU架构的可能的受害者。

在部分镜像中,研究人员还发现有不同类型加密货币挖矿机的tag。这样,攻击者就可以针对受害者的硬件来选择最好的加密货币挖矿机。

在这些镜像中研究人员发现同一个镜像中的钱包地址和矿池凭证是相同的。在这些id的帮助下,研究人员成功地对每个攻击活动进行了分类。研究人员进一步分析还发现有大量的Docker Hub账户是属于同一攻击活动的。比如,021982、dockerxmrig、ggcloud1 和 ggcloud2等账户。

研究人员分析发现Docker Hub中存在用于加密货币挖矿攻击活动的恶意镜像文件,总下载超过2000万次。其中主要进行门罗币挖矿,保守估计加密货币挖矿活动获利20万美元。

(来源:嘶吼网)

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:mmqy2019@163.com进行举报,并提供相关证据,查实之后,将立刻删除涉嫌侵权内容。

猜你喜欢

-

对于提高网通空间租用的安全要怎么做?

网站空间直接决定着网站能不能打开,反应迅速稳定流畅的空间对于网站内容的收录和权重的提升都起着至关重要的作用,那么小编根据经验为大家总结了一些如何提高网通空间租用的安全注意事项。

-

PKI技术原理及PKI内容剖析

PKI (Public Key Infrastructure)定义 PKI:利用公钥理论和技术建立的提供网络信息安全服务的基础设施。为用户提供所需的密钥和证书管理,用户可以利用PKI平台提供的安全服务进行安全通信。 PKI内容 1、认证机构 PKI的核心部分,认证中

-

防止网络DDoS攻击有哪些应对措施?

网络DDoS攻击可能对组织造成破坏性影响并带来严重损失。企业需要了解三种预防和响应DDoS攻击以确保网络安全的方法。

-

掌握这10项防护技巧,轻松应对网络攻击

网络攻击每天都在增加,其频率和复杂性也在增加;更糟糕的是,它们经常绕过组织现有的保护和控制。因此,除了其他安全层(如病毒预防程序和防火墙)外,组织还必须部署积极的威胁搜索活动,以便尽快检测和修复威胁,以减少损害。开始攻击威胁计划的公司会成功,但他们能实现这一目标吗?

-

ARP协议与ARP欺骗你了解吗?

1、什么是 ARP 协议 ARP协议全程地址解析协议(AddressResolution Protocol,ARP)是在仅知道主机的IP地址时确定其物理地址的一种协议。因IPv4和以太网的广泛应用,其主要作用是通过已知IP地址,获取对应物理地址的一种协议。 2、什么是